缩放零一天提醒以停止使用Windows 7

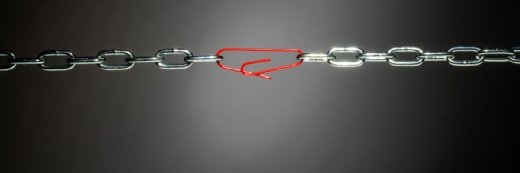

Zoom用户谁 - 尽管升级并呼出呼出 - 也继续使用Microsoft Windows 7操作系统,并在发现Windows Zoom客户端中的远程代码执行零天漏洞后向其安全警告其安全性潜在风险。

根据0Patch的Mitja Kolsek,一个旨在将微观修补程序分发到运行系统的平台 - 被告知想要保持匿名的独立研究员的漏洞 - 漏洞将让远程攻击者在其目标PC上执行任意代码缩放客户端用于Windows - 通常是通过让它们打开恶意文件附件。

KOLSEK在0PATCH的披露博客上表示,分析零日已经显示它只是在Windows 7(和旧系统)上利用,现在已经超出了支持,虽然数百万消费者和企业用户仍在延长他们的使用它。通过其Bug Bounty程序披露了漏洞的漏洞。

0patch已经能够创建一个小修补程序,以删除代码中的四个不同位置的漏洞,这些漏洞已从最新版本的Zoom for Windows移植 - 5.1.2 - 返回5.0.3版本已发布的20月17日。这些已经分发了,因此0patch用户不受问题的影响。KOLSEK表示,在ZOOM解决此问题的时间之前,将免费提供MicroPatch,并补充说,他在此期间选择不发布零一天的完整技术细节以防止可能的开发。

重要的是,他补充说,该漏洞会影响当前被微软扩展安全更新所涵盖的Windows 7版本。它也可能存在于Windows Server 2008 R2上,尽管这尚未过测试。

Chris Hauk,消费者隐私冠军在Pixel隐私,说:“虽然许多观察者可能在缩放开发人员的脚下奠定了这个问题,但安全恐怖表明是Windows 7和早期版本的操作系统不能忽略。

“Windows上的本地管理员运行的用户询问了这样的安全挑战[和]遗憾的是,Windows 7仍在使用众多用户,因为公司努力移动到Windows 10,”Hauk说。

Synopsys的高级安全工程师Boris CIPOT,补充说:“虽然Microsoft Windows 10构成了大多数现有Windows操作系统,但仍然存在大量的Windows 7系统。最重要的是,许多使用这些旧系统实际上是政府和公共部门的基础设施。

“好消息是,Zoom已承认这一漏洞至关重要,并且已经在努力修复它。但是,现在的问题是,影响用户会避免曝光的风险?自发现这种漏洞以来,缩放尚未有时间修复它。因此,建议用户小心。由于缩放易于重新安装,用户会做得好,从受影响的机器中删除缩放,然后在删除威胁后重新安装。“

Brian Higgins是Comparitech的安全专家,也表示,Windows 7用户发现自己易受越来越多的安全问题,并敦促落后者加快迁移过程。

“无论昂贵的是要升级到支持的软件,它仍然比离开自己,你的设备,甚至是您的组织向任何想要下载一些恶意软件的人开放,然后才能在您身上开放,”他说。

更新:截至2020年7月15日,Zoom已提供自己的更新以解决此问题。发言人说:“Zoom解决了这个问题,它影响了运行Windows 7和旧的用户,于7月10日的5.1.3客户端发布。用户可以通过应用当前更新或使用HTTPS://zoom.us/download的所有当前安全更新来帮助保持自己的最新缩放软件来保护自己安全。“

版权及免责声明:凡本网所属版权作品,转载时须获得授权并注明来源“科技金融网”,违者本网将保留追究其相关法律责任的权力。凡转载文章,不代表本网观点和立场,如有侵权,请联系我们删除。